dvCTF Web 문제입니다.

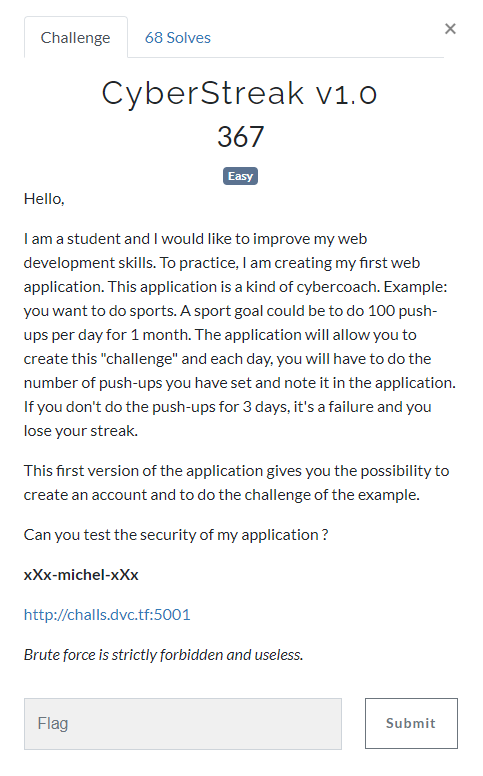

Description :

Thank you for your report !

You can now create your own challenges, delete them, deactivate / activate them.

xXx-michel-xXx

Brute force is strictly forbidden and useless.Hello,

I am a student and I would like to improve my web development skills. To practice, I am creating my first web application. This application is a kind of cybercoach. Example: you want to do sports. A sport goal could be to do 100 push-ups per day for 1 month. The application will allow you to create this "challenge" and each day, you will have to do the number of push-ups you have set and note it in the application. If you don't do the push-ups for 3 days, it's a failure and you lose your streak.

This first version of the application gives you the possibility to create an account and to do the challenge of the example.

Can you test the security of my application ?

xXx-michel-xXx

Brute force is strictly forbidden and useless.

푸시업 챌린지가 있습니다. 취약점을 찾아서 신고해주시기 바랍니다.

웹페이지 테스트를 통해 취약점을 찾아내는 문제입니다.

문제 분석

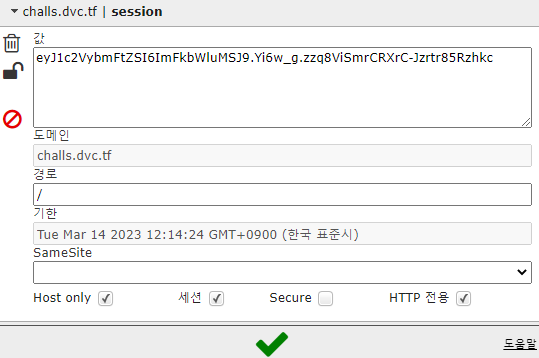

정보가 없기 때문에 페이지 소스코드, 네트워크 패킷, 쿠키 순으로 살펴보았습니다.

페이지 소스코드는 hidden과 disable 처리된 구문들이 있었지만 문제와는 크게 상관 없었습니다.

네트워크 패킷 또한 눈에 보이는게 없었습니다.

그러던 중 cookie에서 익숙한 형태의 값을 발견하였습니다.

JWT로 추정되며 이를 확인하기 위해 base64로 디코딩 해보았습니다.

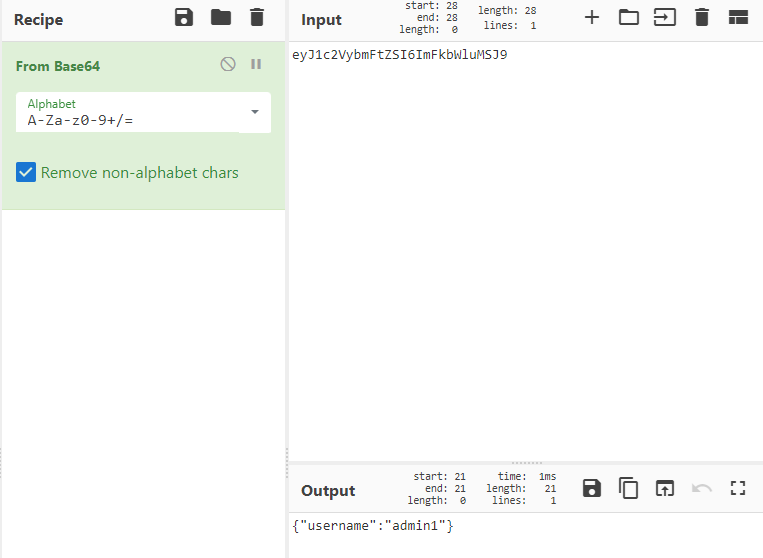

JWT인 것이 확실합니다.

문제 풀이

인코딩하여 제출해보았으나 로그아웃이 이루어질 뿐 flag는 확인할수 없었습니다.

때문에 secret 키가 존재하는지 확인해 보았습니다.

username : xXx-michel-xXxsecret : s3cr3t확인 결과 secret 값이 존재하였으며 username은 해당 서버 소유자인 xXx-michel-xXx로 추정하여 진행하였습니다.

인코딩된 세션값을 획득할 수 있었습니다.

해당 값으로 cookie값을 바꿔주게 되면 flag가 나오게 됩니다.

dvCTF{80b8d1A92G6a13a98Dc7b546a7a7Y35}

'Challenge > CTF' 카테고리의 다른 글

| [dvCTF] ICMP (0) | 2022.03.15 |

|---|---|

| [UTCTF] Websockets? (0) | 2022.03.14 |

| [dvCTF] CyberStreak v2.0 (0) | 2022.03.14 |

| [dvCTF] RSA (0) | 2022.03.14 |

| [Codegate2022] PrimeGenerator (0) | 2022.03.07 |