dvCTF Web 문제입니다.

Description :

Thank you for your report !

You can now create your own challenges, delete them, deactivate / activate them.

xXx-michel-xXx

Brute force is strictly forbidden and useless.

취약점 신고 고맙습니다. 이제 나만의 챌린지를 만들고 삭제 하고 이것저것할수 있습니다.

웹페이지 테스트를 통해 취약점을 찾아내는 문제입니다.

문제 분석

새로운 페이지에서 취약점을 찾아내야 되는것으로 보입니다.

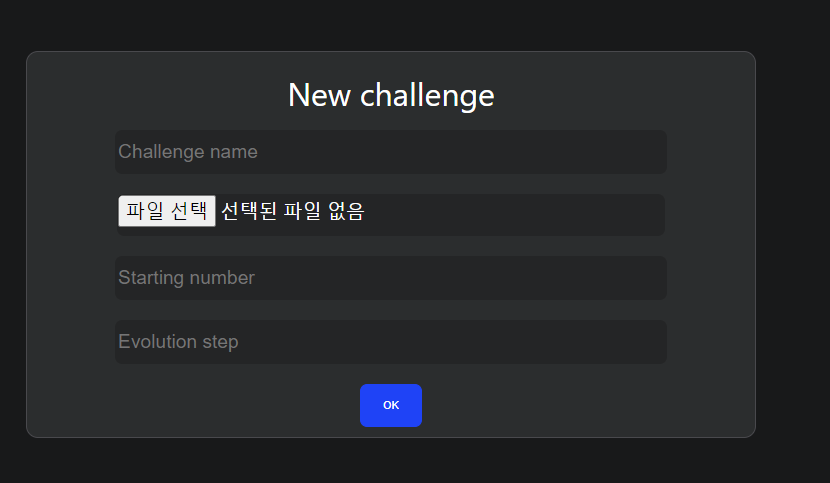

file upload 기능이 있는것으로 보아 이를 이용하는 LFI 혹은 file_upload를 이용한 웹쉘 취약점인것으로 예상됩니다.

임의의 값과 파일들을 입력하여 확인을 해보았습니다.

challengename : test

filename : aa

url path로 hash값들이 사용되는 것처럼 보여집니다.

이를 통해 제가 입력한 값들을 hash화하여 url path로 사용중이라는 사실을 알수 있었습니다.

뿐만 아니라 첫번째 챌린지를 통해 flag의 이미지 파일 이름을 획득할수 있습니다.

challengename : xXx-michel-xXxfilename : flaggggggggggggggggggggggg.png이를 이용하여 url path를 생성합니다.

SHA256(xXx-michel-xXx)/MD5(flaggggggggggggggggggggggg.png2)

문제 풀이

url path를 생성하여 접근하면 file이 다운로드 됩니다.

이 파일을 수정해서 flag를 획득할 수 있습니다.

dvCTF{7rz1nv12kmv35sQaVOfsdzA8fQ}

'Challenge > CTF' 카테고리의 다른 글

| [UTCTF] Websockets? (0) | 2022.03.14 |

|---|---|

| [dvCTF] CyberStreak v1.0 (0) | 2022.03.14 |

| [dvCTF] RSA (0) | 2022.03.14 |

| [Codegate2022] PrimeGenerator (0) | 2022.03.07 |

| [CODEGATE2022] CAFE (0) | 2022.03.05 |