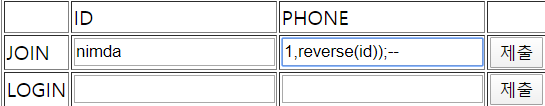

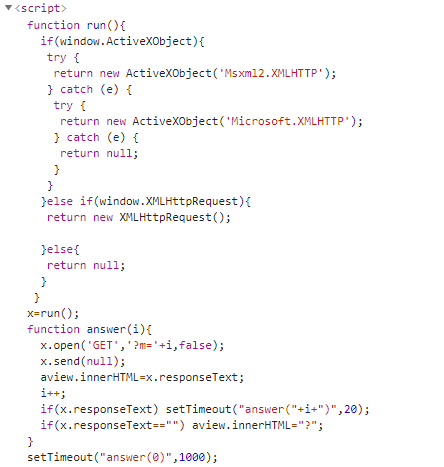

뭐 여러가지 필터링이 되어 있고 get방식으로 보내진 id 가 쿼리문을 지나 받은 result가 admin이면 풀린다는 것 같다.

이 문제는 컬럼 별칭을 이용해 원하는 컬럼에 값을 넣도록 해서 해결하는 방식이다.

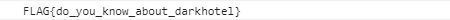

select {$_GET['id']} from chall61 order by id desc limit 1

내림차순으로 1개만 골라 낸다는 뜻이다.

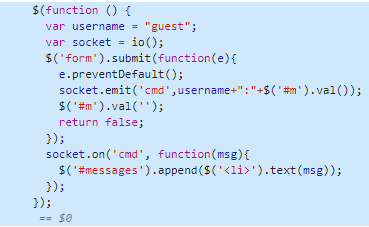

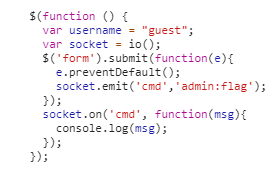

평소 자주 쓰던 char()은 필터링에 걸려 있다.

hex값으로admin을 넣어주면 의미는 같다.

0x61646d696e id

select 0x61646d696e id from chall61 order by id desc limit 1

id라는 컬럼에 0x61646d696e값이 들어가고 id라는 컬럼을 내림차순으로 하나라는 뜻이다.

클~

'Challenge > webhacking.kr' 카테고리의 다른 글

| Webhacking 22번 문제 풀이 (0) | 2020.12.01 |

|---|---|

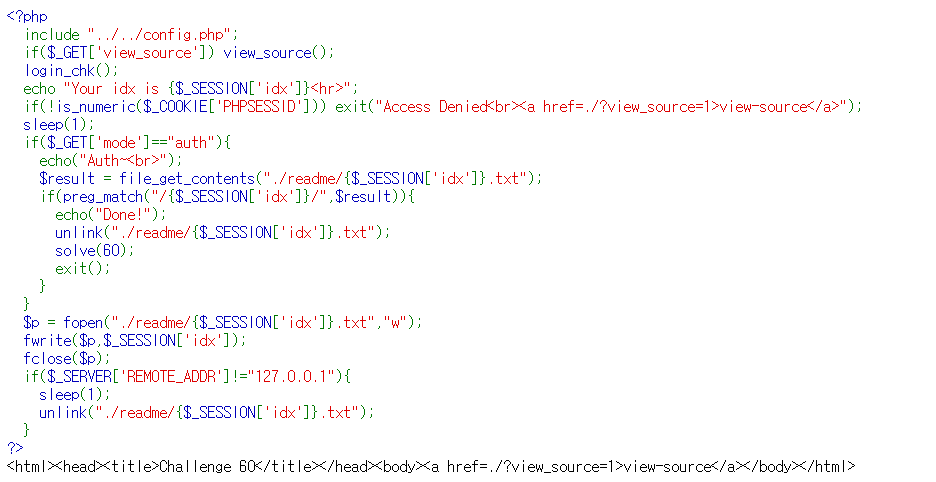

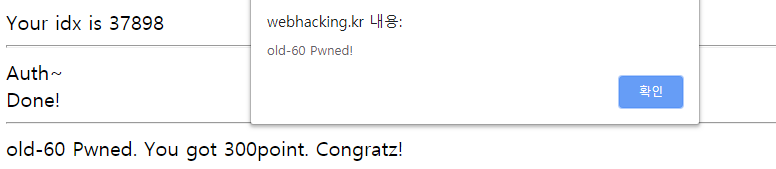

| Webhacking 60번 문제 풀이 (0) | 2020.02.22 |

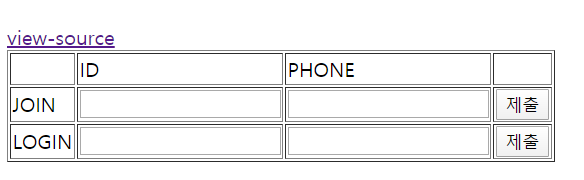

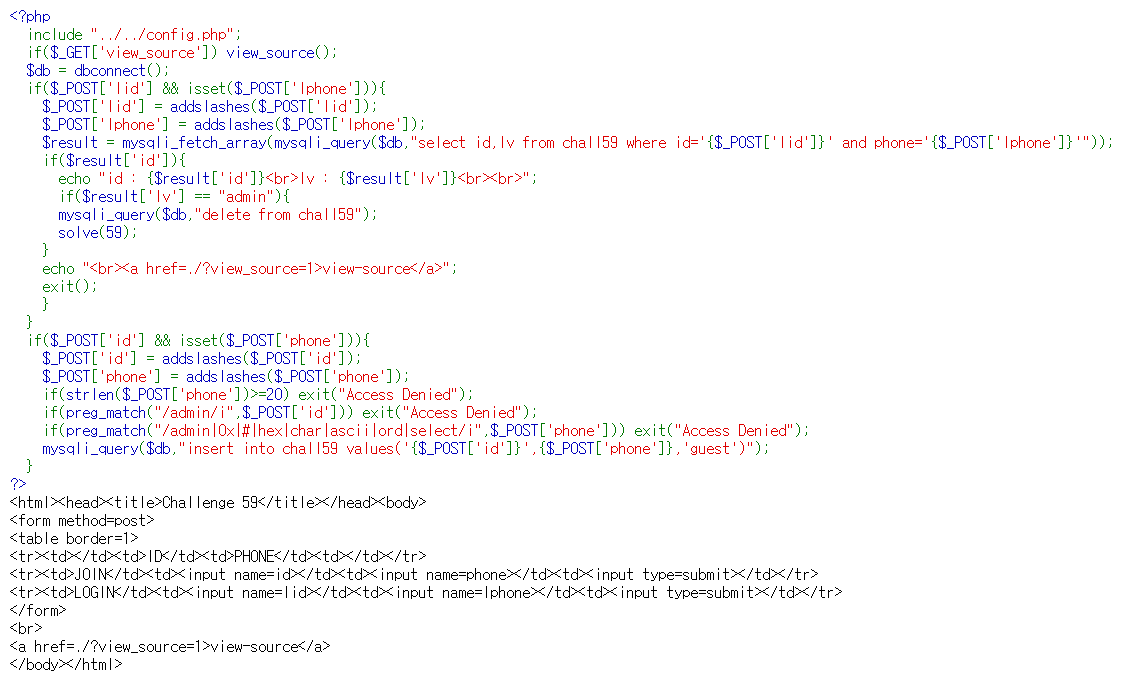

| Webhacking 59번 문제 풀이 (0) | 2020.02.22 |

| Webhacking 58번 문제 풀이 (0) | 2020.02.20 |

| Webhacking 56번 문제 풀이 (0) | 2020.02.20 |